O Microsoft Defender for Cloud Apps integra-se nativamente às principais soluções da Microsoft e foi desenvolvido com profissionais de segurança em mente. Ele fornece implantação simples, gerenciamento centralizado e recursos de automação inovadores.

O que é um CASB?

A migração para a nuvem aumenta a flexibilidade tanto para funcionários quanto para equipes de TI. No entanto, ela também apresenta novos desafios e complexidades para manter sua organização segura. Para obter todos os benefícios dos aplicativos e serviços de nuvem, uma equipe de TI precisa encontrar o equilíbrio ideal entre dar suporte ao acesso e proteger dados críticos.

É aqui que um agente de segurança de acesso à nuvem entra para dar o equilíbrio, adicionando proteções ao uso de serviços de nuvem por sua organização ao impor suas políticas de segurança corporativa. Como o nome sugere, um CASB atua como um gatekeeper para acesso de agente em tempo real entre os usuários empresariais e os recursos de nuvem que eles usam, onde quer que os usuários estejam localizados e independentemente do dispositivo que estejam usando.

Para isso, os CASBs descobrem e fornecem visibilidade sobre o uso de aplicativos e TI sombra, monitoram as atividades do usuário em busca de comportamentos anormais, controlam o acesso aos recursos, fornecem a capacidade de classificar e impedir o vazamento de informações confidenciais, oferecem proteção contra agentes mal-intencionados e avaliam a conformidade dos serviços de nuvem.

Os CASBs abordam lacunas de segurança no uso de serviços de nuvem por uma organização, fornecendo visibilidade detalhada e controle sobre as atividades do usuário e os dados confidenciais. O escopo de cobertura dos CASBs se aplica em grande escala a SaaS, PaaS e IaaS. Para a cobertura de SaaS, os CASBs normalmente trabalham com as mais populares CCPs (plataformas de colaboração de conteúdo), sistemas de CRM, sistemas de RH, soluções ERP (planejamento de recursos empresariais), central de serviços, pacotes de produtividade do Office e sites de rede social corporativa. Para a cobertura de IaaS e PaaS, vários CASBs regem o uso baseado em API de CSPs (provedores de serviços de nuvem) conhecidos e estendem a visibilidade e a governança para aplicativos executados nessas nuvens.

Por que eu preciso de um CASB?

Você precisa de um CASB para entender melhor sua postura geral na nuvem em aplicativos SaaS e serviços de nuvem e, para isso, a descoberta de TI Sombra e a governança de aplicativos são casos de uso importantes. Além disso, uma organização é responsável por gerenciar e proteger sua plataforma de nuvem, incluindo IAM, VMs e seus recursos de computação, dados e armazenamento, recursos de rede e muito mais. Portanto, se você é uma organização que usa ou está considerando usar aplicativos de nuvem para seu portfólio de serviços de rede, provavelmente precisará de um CASB para resolver os desafios adicionais e exclusivos de regulamentar e proteger seu ambiente. Por exemplo, os agentes mal-intencionados aproveitam de muitas maneiras os aplicativos de nuvem para entrar em sua rede corporativa e exfiltrar dados de negócios confidenciais.

Como uma organização, você precisa proteger seus usuários e dados confidenciais dos diferentes métodos empregados por agentes mal-intencionados. Em geral, os CASBs devem ajudar você a fazer isso fornecendo uma ampla gama de recursos que protegem seu ambiente com os seguintes fundamentos:

- Visibilidade: detectar todos os serviços de nuvem; atribuir a cada um deles uma classificação de risco; identificar todos os usuários e aplicativos de terceiros capazes de fazer logon

- Segurança de dados: identificar e controlar informações confidenciais (DLP); responder a rótulos de confidencialidade no conteúdo

- Proteção contra ameaças: oferecer AAC (controle de acesso adaptável); fornecer UEBA (análise de comportamento de usuário e entidade); mitigar malware

- Conformidade: fornecer relatórios e dashboards para demonstrar a governança de nuvem; auxiliar nos esforços de conformidade com a residência de dados e os requisitos de conformidade regulatória

A estrutura do Defender for Cloud Apps

- Descubra e controle o uso de Shadow IT: identifique os aplicativos de nuvem, IaaS e PaaS usados por sua organização. Investigue os padrões de uso, avalie os níveis de risco e a preparação da empresa contra mais de 80 riscos em mais de 25 mil aplicativos SaaS. Comece a gerenciá-los para garantir a segurança e a conformidade.

- Proteja suas informações confidenciais em qualquer lugar na nuvem: reconheça, classifique e proteja a exposição de informações confidenciais em repouso. Aproveite políticas prontas e processos automatizados para aplicar controles em tempo real em todos os seus aplicativos de nuvem.

- Proteja contra ameaças cibernéticas e anomalias: detecte comportamento incomum em aplicativos de nuvem para identificar ransomware, usuários comprometidos ou aplicativos não autorizados, analise o uso de alto risco e faça correções automaticamente para limitar o risco à sua organização.

- Avalie a conformidade de seus aplicativos na nuvem: avalie se os seus aplicativos na nuvem atendem aos requisitos de conformidade relevantes, incluindo conformidade regulamentar e padrões do setor. Evite vazamentos de dados para aplicativos não compatíveis e limite o acesso a dados regulamentados.

Arquitetura

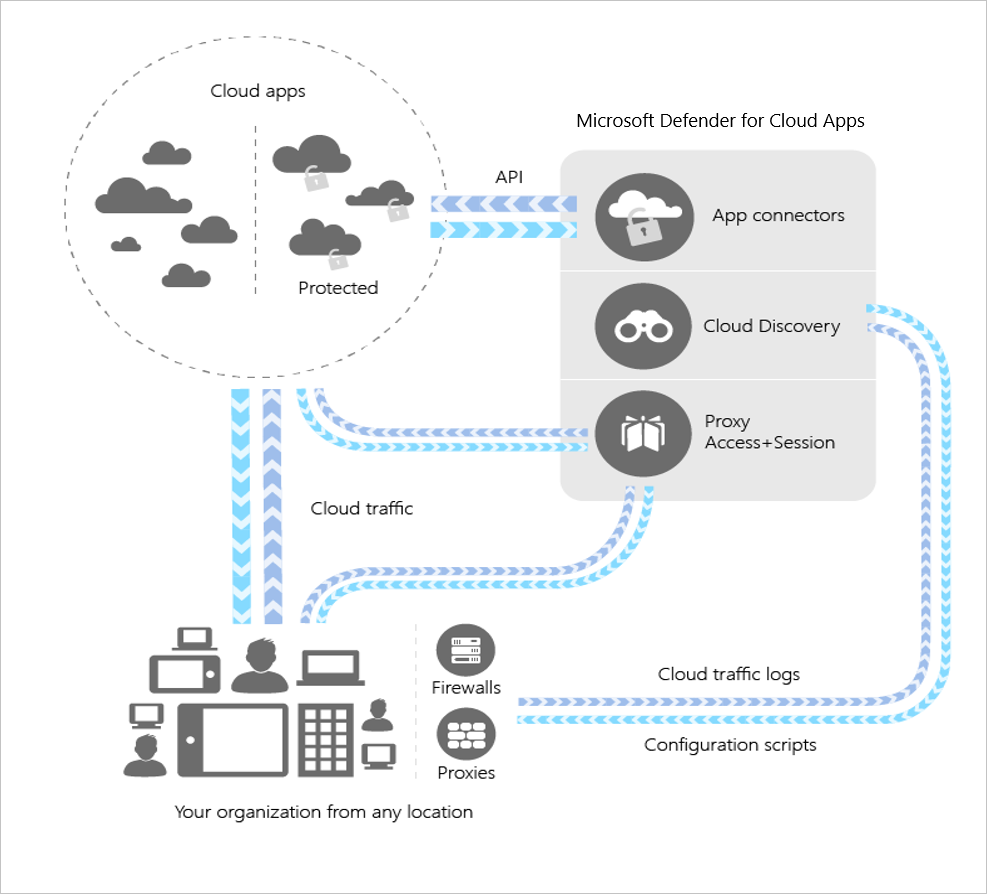

O Defender for Cloud Apps integra a visibilidade à sua nuvem por meio do seguinte:

- Usar a descoberta de nuvem para mapear e identificar o seu ambiente de nuvem e os aplicativos na nuvem sua organização está usando.

- Sancionando e cancelando a sanção de aplicativos em sua nuvem.

- Usando conectores de fácil de implantar aplicativos que aproveitam APIs, de provedor para visibilidade e controle dos aplicativos que você se conectar a.

- Usando a proteção do Controle de Aplicativos de Acesso Condicional para obter visibilidade em tempo real e controle sobre o acesso e as atividades dos aplicativos na nuvem.

- Ajudando você a ter controle contínuo de configuração e ajustar continuamente, políticas.

Cloud Discovery

O Cloud Discovery usa os logs de tráfego para descobrir e analisar dinamicamente os aplicativos de nuvem que sua organização está utilizando. Para criar um relatório de instantâneo de uso de nuvem da sua organização, você pode carregar manualmente os arquivos de log de seus firewalls ou proxies para análise. Para configurar relatórios contínuos, use coletores de log do Defender for Cloud Apps para encaminhar periodicamente seus logs.

Para obter mais informações sobre o Cloud Discovery, consulte Configurar o Cloud Discovery.

Conectores de aplicativos

Os conectores de aplicativo usam APIs de provedores de aplicativos de nuvem para integrar a nuvem Defender para Nuvem Aplicativos a outros aplicativos de nuvem. Conectores de aplicativo estendem o controle e a proteção. Eles também fornecem acesso a informações diretamente de aplicativos de nuvem, para análise de aplicativos de Defender para Nuvem.

Para conectar um aplicativo e estender a proteção, o administrador do aplicativo autoriza Defender para Nuvem Apps a acessar o aplicativo. Em seguida, Defender para Nuvem Apps consulta o aplicativo em busca de logs de atividades e examina dados, contas e conteúdo de nuvem. Defender para Nuvem Apps podem impor políticas, detectar ameaças e fornecer ações de governança para resolver problemas.

Defender para Nuvem Apps usa as APIs fornecidas pelo provedor de nuvem. Cada aplicativo tem sua própria estrutura e limitações de API. Defender para Nuvem Apps trabalha com provedores de aplicativos na otimização do uso de APIs para garantir o melhor desempenho. Considerando as várias limitações impostas pelos aplicativos às APIs (como limitação, limites de API e janelas dinâmicas de API de mudança de tempo), os mecanismos de aplicativos Defender para Nuvem utilizam a capacidade permitida. Algumas operações, como a verificação de todos os arquivos no locatário, exigem uma grande quantidade de APIs e, portanto, são distribuídas por um período mais longo. Espere algumas que algumas políticas sejam executadas por várias horas ou vários dias.

Proteção do Controle de Aplicativo de Acesso Condicional

Microsoft Defender para Nuvem o Controle de Aplicativo de Acesso Condicional de Aplicativos usa a arquitetura de proxy reverso para fornecer as ferramentas necessárias para ter visibilidade e controle em tempo real sobre o acesso e as atividades executadas em seu ambiente de nuvem. Com o Controle de Aplicativo de Acesso Condicional, é possível proteger a organização:

- Evitar o vazamento de dados bloqueando os downloads antes que eles ocorram

- Definir as regras que forçam os dados armazenados em e baixados da nuvem a serem protegidos com criptografia

- Obter visibilidade para pontos de extremidade desprotegidos para que você possa monitorar o que está sendo feito em dispositivos não gerenciados

- Controlar o acesso por meio de redes não corporativas ou endereços IP arriscados

Controle de política

Você pode usar políticas para definir o comportamento dos usuários na nuvem. Use políticas para detectar comportamento arriscado, violações ou pontos de dados suspeitos e atividades em seu ambiente de nuvem. Se necessário, você pode usar políticas para integrar os processos de correção para atingir a mitigação de risco completa. Os tipos de políticas se correlacionam com os diferentes tipos de informações que você pode reunir sobre seu ambiente de nuvem e os tipos de medidas de correção que você pode tomar.

Licenciamento

Para que sua organização esteja em conformidade com o licenciamento Microsoft Defender for Cloud Apps, você deve obter uma licença para cada usuário protegido por aplicativos Microsoft Defender for Cloud Apps. Para obter detalhes sobre preços, consulte a folha de dados de licenciamento do Defender para Nuvem Apps

Pré-requisitos

- Depois de ter uma licença para Microsoft Defender for Cloud Apps, você receberá um email com informações de ativação e um link para o portal Microsoft Defender for Cloud Apps.

- Para configurar oMicrosoft Defender for Cloud Apps, você deve ser administrador global ou administrador de segurança em Azure Active Directory ou Office 365. É importante entender que um usuário ao qual seja atribuída uma função de administrador terá as mesmas permissões em todos os aplicativos na nuvem que sua organização tenha assinado.

- Para executar o portal do Microsoft Defender for Cloud Apps, use o Internet Explorer 11, Microsoft Edge (mais recente), Google Chrome (mais recente), Mozilla Firefox (mais recente) ou Apple Safari (mais recente).

Passo a passo

Habilitar o monitoramento de arquivos

01 – Faça login no no portal do Microsoft Defender for Cloud Apps.

https://portal.cloudappsecurity.com

02 – No portal Microsoft Defender for Cloud Apps em SYSTEM clique em Settings.

![]()

03 – Em Settings navegue até Information Protection e selecione Files.

![]()

04 – Na tela Files selecione Enable file monitoring, em seguida clique em Save.

![]()

05 – Como podemos observar o file monitoring foi habilitado.

![]()

Integração com o Microsoft Defender for Identity e Azure AD Identity Protection

Por padrão a integração do Microsoft Defender for Cloud Apps está hablitado com o Microsoft Defender for Identity e Azure AD Identity Protection

06 – Ainda na tela Settings em Threat Protection selecione o Microsoft Defender for Identity.

![]()

07 – Como podemos observar na imagem abaixo a integração já está habilitada.

![]()

08 – Ainda na tela Settings em Threat Protection selecione o Azure AD Identity Protection.

![]()

09 – Como podemos observar na imagem abaixo a integração já está habilitada.

![]()

Habilitar a integração com o Microsoft Information Protection (MIP)

Ao habilitar a verificação automática, você habilita a pesquisa de rótulos de confidencialidade Proteção de Informações da Microsoft em seus arquivos Office 365 sem a necessidade de criar uma política. Depois de habilitá-lo, se você tiver arquivos em seu ambiente de nuvem rotulados com Proteção de Informações da Microsoft rótulos de confidencialidade, você os verá em Defender fo Cloud Apps.

Depois de habilitar Proteção de Informações da Microsoft, você poderá ver arquivos com rótulos de confidencialidade e filtre-os por rótulo em aplicativos Defender for Cloud Apps. Depois que Defenderfor Cloud Apps estiver conectado ao aplicativo de nuvem, você poderá usar os recursos de integração Proteção de Informações da Microsoft para aplicar Proteção de Informações da Microsoft rótulos de confidencialidade (com ou sem criptografia) no portal do Microsoft Defender for Cloud Apps, adicionando-os diretamente aos arquivos ou configurando uma política de arquivo para aplicar rótulos de confidencialidade automaticamente como uma ação de governança.

10 – Em Settings navegue até Information Protection e selecione Microsoft Information Protection.

![]()

11 – Na tela Microsoft Information Protection selecione Automatically scan new files for Microsoft Information Protection sensitivity labels and content inspection warning e Only scan files for Microsoft Information Protection sensitivity labels and content inspection warnings from this tenant, em Inspect protect files click em Grant permission e selecione Save.

![]()

12 – Ainda na tela Microsoft Information Protection em Inspect protect files clique em Grant permission.

![]()

13 – A tela Permissions requested será aberta, clique em Accept.

![]()

14 – Como podems observar o Inspect protected files foi ativado.

![]()

Habilitar integração com o Microsoft Defender for Endpoint

A integração do Microsoft Defender for Cloud Apps com Microsoft Defender for Endpoint fornece uma solução de controle e visibilidade de Shadow IT perfeita. Nossa integração permite que administradores do Defender for Cloud Apps bloqueiem o acesso de usuários finais a aplicativos de nuvem, integrando nativamente controles de governança de aplicativos no Microsoft Defender for Cloud Apps à proteção de rede do Microsoft Defender for Endpoint. Como alternativa, os administradores podem adotar uma abordagem mais suave dos usuários de aviso quando acessam aplicativos de nuvem arriscados.

15 – Na tela Settings navegue até Cloud Discovery e selecione Microsoft Defender for Enpoint.

![]()

16 – Na tela Microsoft Defender for Endpoint selecione Enforce app access em Alerts selecione Hight, em seguida clique em Save.

![]()

17 – A tela App control consent será aberta clique em Yes.

![]()

18 – Como podemos observar a integração com o Microsoft Defender for Endpoint foi habilitada.

![]()

19 – Nosso próximo passo é habilitar o Microsoft Defender for Cloud Apps no Microsoft 365 Defender for Endpoint, faça login no Portal do Microsoft 365 Defender.

https://security.microsoft.com/

20 – No portal Microsoft 365 Defender clique em Settings.

![]()

21 – Na tela Settings clique em Endpoints.

![]()

22 – Na tela Endpoints clique em Advanced features.

![]()

23 – Na tela Advanced features habilite Custom network indicators e clique em Save preferences.

Isso permite que você aproveite Microsoft Defender Antivírus recursos de proteção de rede para bloquear o acesso a um conjunto predefinido de URLs usando Defender para Nuvem Apps, atribuindo manualmente marcas de aplicativo a aplicativos específicos ou usando automaticamente uma política de descoberta de aplicativo.

![]()

24 – Ainda em Advanced features habilite o Microsoft Defender for cloud App e clique em Save preferences.

![]()

25 – Ainda em Advanced features selecione habilite o Enable EDR in block mode.

![]()

Connected apps

Defender for Cloud Apps fornece proteção de ponta a ponta para aplicativos conectados usando integração de nuvem para nuvem, conectores de API e controles de sessão e acesso em tempo real, aproveitando nossos Controles de Acesso de Aplicativo Condicional.

Depois que um aplicativo estiver conectado usando um ou mais desses métodos, você obterá uma proteção imediata instantânea com nosso mecanismo de detecção de anomalias interna. Além disso, você tem visibilidade profunda das atividades do usuário e do dispositivo do aplicativo, controla os dados compartilhados pelo aplicativo e pode criar políticas de detecção com governança para atenuar atividades arriscadas ou compartilhamento de dados confidenciais pelo aplicativo.

Por padrão o Office 365 já está adicionado ao Microsoft Defender for Cloud Apps

![]()

Proteger o ambiente Microsoft Azure

26 – No portal do Microsoft Defender for Cloud em Settings clique em App connectors.

![]()

27 – Na tela Connected apps clique em + Connect an app.

![]()

28 – Em seguida selecione Microsoft Azure.

![]()

29 – Na tela Connect Microsoft Azure clique em Connect Microsoft Azure.

![]()

30 – Como podemos observar o Microsoft Azure foi conectado, aguarde alguns minutos para que o scanning users. data and activities finalize, em seguida clique me close.

![]()

31 – Como podemos observar o Microsoft Azure foi adicionado.

![]()

Criando políticas

Você pode usar políticas para definir o comportamento dos usuários na nuvem. Use políticas para detectar comportamento arriscado, violações ou pontos de dados suspeitos e atividades em seu ambiente de nuvem. Se necessário, você pode usar políticas para integrar os processos de correção para atingir a mitigação de risco completa. Os tipos de políticas se correlacionam com os diferentes tipos de informações que você pode reunir sobre seu ambiente de nuvem e os tipos de medidas de correção que você pode tomar.

Você pode usar políticas para ajudar você a monitorar tendências, ver ameaças de segurança e gerar relatórios e alertas personalizados. Com as políticas, você pode criar ações de governança e definir a prevenção contra perda de dados e os controles de compartilhamento de arquivos.

Nesse tutorial vamos criar algumas das principais políticas utilizadas em projetos envolvendo o Microsoft Defender for Cloud Apps.

32 – Por padrão já temos algumas políticas configuradas no Microsoft Defender for Clouds.

![]()

33 – No portal do Microsoft Defender for Cloud Apps em Control clique em Templates.

![]()

34 – Na tela Policy templates pesquise por Mass download by a single user, em seguida selecione Mass download by a single user e clique em + Create Policy.

![]()

35 – Na tela Create activity policy deixe todos os valores padrões, em Alerts deixe selecionado Create an alert for each matching event with policy´s severity, selecione Send alert as email em seguida digite a conta de email que deseja receber os alertas, em seguida clique em Create.

![]()

![]()

![]()

![]()

36 – Como podemos observar a política foi criada.

![]()

37 – Na tela Policy templates pesquise por Multiple failed user log on attempts to an app, em seguida selecione Multiple failed user log on attempts to an app e clique em + Create Policy.

![]()

38 – Na tela Create activity policy deixe todos os valores padrões, em Alerts deixe selecionado Create an alert for each matching event with policy´s severity, selecione Send alert as email em seguida digite a conta de email que deseja receber os alertas, em seguida clique em Create.

![]()

![]()

![]()

![]()

39 – Como podemos observar a política foi criada.

![]()

40 – Na tela Policy templates pesquise por Logon from a risky IP address, em seguida selecione Logon from a risky IP address e clique em + Create Policy.

![]()

41 – Na tela Create activity policy deixe todos os valores padrões, em Alerts deixe selecionado Create an alert for each matching event with policy´s severity, selecione Send alert as email em seguida digite a conta de email que deseja receber os alertas, em seguida clique em Create.

![]()

![]()

![]()

![]()

42 – Como podemos observar a política foi criada.

![]()

43 – Na tela Policy templates pesquise por Administrative activity from a non-corporate IP address, em seguida selecione Administrative activity from a non-corporate IP address e clique em + Create Policy.

![]()

44 – Na tela Create activity policy deixe todos os valores padrões, em Alerts deixe selecionado Create an alert for each matching event with policy´s severity, selecione Send alert as email em seguida digite a conta de email que deseja receber os alertas, em seguida clique em Create.

![]()

![]()

![]()

![]()

45 – Como podemos observar a política foi criada.

![]()

46 – Na tela Policy templates pesquise por Administrative activity from a non-corporate IP address, em seguida selecione Potential ransomware activity e clique em + Create Policy.

![]()

47 – Na tela Create activity policy deixe todos os valores padrões, em Alerts deixe selecionado Create an alert for each matching event with policy´s severity, selecione Send alert as email em seguida digite a conta de email que deseja receber os alertas, em seguida clique em Create.

![]()

![]()

![]()

![]()

48 – Como podemos observar a política foi criada.

![]()

49 – Na tela Policy templates pesquise por New popular app, em seguida selecione New popular app e clique em + Create Policy.

![]()

50 – Na tela Create activity policy deixe todos os valores padrões, em Alerts deixe selecionado Create an alert for each matching event with policy´s severity, selecione Send alert as email em seguida digite a conta de email que deseja receber os alertas, em seguida clique em Create.

![]()

![]()

![]()

51 – Como podemos observar a política foi criada.

![]()

52 – Na tela Policy templates pesquise por New high volume app, em seguida selecione New high volume app e clique em + Create Policy.

![]()

53 – Na tela Create activity policy deixe todos os valores padrões, em Alerts deixe selecionado Create an alert for each matching event with policy´s severity, selecione Send alert as email em seguida digite a conta de email que deseja receber os alertas, em seguida clique em Create.

![]()

![]()

![]()

54 – Como podemos observar a política foi criada.

![]()

55 – Na tela Policy templates pesquise por New risky app, em seguida selecione New risky app e clique em + Create Policy.

![]()

76 – Na tela Create activity policy deixe todos os valores padrões, em Alerts deixe selecionado Create an alert for each matching event with policy´s severity, selecione Send alert as email em seguida digite a conta de email que deseja receber os alertas, em seguida clique em Create.

![]()

![]()

![]()

77 – Como podemos observar a política foi criada.

![]()

78 – Na tela Policy templates pesquise por Cloud storage app compliance check, em seguida selecione Cloud storage app compliance check e clique em + Create Policy.

![]()

79 – Na tela Create activity policy deixe todos os valores padrões, em Alerts deixe selecionado Create an alert for each matching event with policy´s severity, selecione Send alert as email em seguida digite a conta de email que deseja receber os alertas, em seguida clique em Create.

![]()

![]()

![]()

80 – Como podemos observar a política foi criada.

![]()

81 – Na tela Policy templates pesquise por New cloud storage app, em seguida selecione New cloud storage app e clique em + Create Policy.

![]()

![]()

![]()

82 – Como podemos observar a política foi criada.

![]()

83 – Na tela Policy templates pesquise por File shared with unauthorized domain, em seguida selecione File shared with unauthorized domain e clique em + Create Policy.

![]()

84 – Na tela Create activity policy deixe todos os valores padrões, em Alerts deixe selecionado Create an alert for each matching event with policy´s severity, selecione Send alert as email em seguida digite a conta de email que deseja receber os alertas.

![]()

Em Apply to em Inspection method selecione Data Classification service em seguida selecione Sensitive information type a tela Select a sensitive information type será aberta, selecione as informações consideradas confidencias para sua organização em nosso exemplo vamos selecionar Brazil National ID Card (RG), Brazil CPF Number, Credit Card Number, em seguida clique em Done.

![]()

![]()

Como podemos observar as informações de classificação de dados foram adicionadas, selecione Inspect protected files e Unmask the last 4 characters of a match.

![]()

![]()

Em Governance actions podemos tomar algumas ações no Amazon Web Services, Microsoft One Drive for Business e Microsoft SharePoint Online caso a informação tente ser compartilhada com pessoas em domínios não autorizados, podemos notificar um usuário especifico, remover usuários externos (outros domínios não confiáveis) e aplicar um rotulo de sensibilidade, em seguida clique em Create.

![]()

![]()

86 – Como podemos observar a política foi criada.

![]()

87 – Na tela Policy templates pesquise por File shared with personal email addresses, em seguida selecione File shared with personal email addresses e clique em + Create Policy.

![]()

88 – Na tela Create activity policy deixe todos os valores padrões, em Alerts deixe selecionado Create an alert for each matching event with policy´s severity, selecione Send alert as email em seguida digite a conta de email que deseja receber os alertas.

![]()

Em Apply to em Inspection method selecione Data Classification service em seguida selecione Sensitive information type a tela Select a sensitive information type será aberta, selecione as informações consideradas confidencias para sua organização em nosso exemplo vamos selecionar Brazil National ID Card (RG), Brazil CPF Number, Credit Card Number em seguida clique em Done.

![]()

![]()

Como podemos observar as informações de classificação de dados foram adicionadas, selecione Inspect protected files e Unmask the last 4 characters of a match.

![]()

![]()

Em Governance actions podemos tomar algumas ações no Amazon Web Services, Microsoft One Drive for Business e Microsoft SharePoint Online caso a informação tente ser compartilhada com pessoas em domínios não autorizados, podemos notificar um usuário especifico, remover usuários externos (outros domínios não confiáveis) e aplicar um rotulo de sensibilidade, em seguida clique em Create.

![]()

![]()

89 – Como podemos observar a política foi criada.

![]()

90 – Na tela Policy templates pesquise por Stale externally shared files, em seguida selecione Stale externally shared files e clique em + Create Policy.

![]()

91 – Na tela Create activity policy deixe todos os valores padrões, em Alerts deixe selecionado Create an alert for each matching event with policy´s severity, selecione Send alert as email em seguida digite a conta de email que receber os alertas.

![]()

Em Apply to em Inspection method selecione Data Classification service em seguida selecione Sensitive information type a tela Select a sensitive information type será aberta, selecione as informações consideradas confidencias para sua organização em nosso exemplo vamos selecionar Brazil National ID Card (RG), Brazil CPF Number, Credit Card Number em seguida clique em Done.

![]()

![]()

Como podemos observar as informações de classificação de dados foram adicionadas, selecione Inspect protected files e Unmask the last 4 characters of a match.

![]()

![]()

Em Governance actions podemos tomar algumas ações no Amazon Web Services, Microsoft One Drive for Business e Microsoft SharePoint Online caso a informação tente ser compartilhada com pessoas em domínios não autorizados, podemos notificar um usuário especifico, remover usuários externos (outros domínios não confiáveis) e aplicar um rotulo de sensibilidade, em seguida clique em Create.

![]()

![]()

92 – Como podemos observar a política foi criada.

![]()

Cloud Discovery

Quando perguntam aos administradores de TI quantos aplicativos de nuvem eles acreditam que seus funcionários usam, em média, eles respondem 30 ou 40, quando, na realidade, a média é mais de 1.000 aplicativos distintos sendo usados por funcionários em sua organização. A TI sombra ajuda você a saber e identificar quais aplicativos estão sendo usados e qual é o seu nível de risco. 80% dos funcionários usam aplicativos não sancionados que ninguém revisou e podem não estar em conformidade com suas políticas de segurança e conformidade. E como seus funcionários podem acessar seus recursos e aplicativos fora de sua rede corporativa, não é mais suficiente ter regras e políticas em seus firewalls.

Como descobrir e gerenciar o Shadow IT na sua rede

- Fase 1: Descobrir e identificar TI sombra

- Fase 2: Avaliar e analisar

- Fase 3: Gerenciar seus aplicativos

- Fase 4: Relatório de descoberta de TI sombra avançado

Fase 5: Controlar aplicativos sancionados

Para maiores informações acesse o link abaixo:

Tutorial: descobrir e gerenciar a TI sombra | Microsoft Docs

Como fizemos a integração do Microsoft Defender for Cloud Apps com o Microsoft Defender for Endpoint todos os aplicativos nos dispositivos finais serão descobetos pelo Microsoft Defender for Cloud Apps.

A integração Microsoft Defender para Aplicativos de Nuvem com Microsoft Defender para Ponto de Extremidade fornece uma solução de controle e visibilidade de TI sombra perfeita. Nossa integração permite que os administradores do Defender para Nuvem Apps investiguem dispositivos descobertos, eventos de rede e uso de aplicativos.

93 – No portal do Microsoft Defender for Cloud Apps em Discover clique em Cloud Discovery dashboard.

![]()

94 – Na tela Cloud Discovery temos os aplicativos descobertos por categoria, níveis de risco e todos os aplicativos descobertos e o trafego de entrada por usuário.

![]()

![]()

Controlar aplicativos descobertos

Depois de examinar a lista de aplicativos descobertos em seu ambiente, você pode proteger seu ambiente aprovando aplicativos seguros (sanctioned) ou proibindo aplicativos indesejados (unsanctioned)

93 – No portal do Microsoft Defender for Cloud Apps em Discover clique em Discovered apps.

![]()

94 – Na tela Discovered apps temos todos os aplicativos que foram descobertos pelo Microsoft Defender for Cloud Apps utilizando a integração com o Microsoft Defender for Endpoint.

![]()

Observação: Quanto menor o Risk score mais ariscado para a organização é o aplicativo.

95 – Nosso próximo passo é cancelar os aplicativos de riscos para a organização, selecione o aplicativo que deseja cancelar, após selecionar o aplicativo podemos ver mais algumas informações sobre o aplicativo, em seguida clique em unsanctioned.

O cancelamento de sanção de um aplicativo não bloqueia o uso, mas permite monitorar seu uso mais facilmente com os filtros do Cloud Discovery. Em seguida, você pode notificar os usuários do aplicativo não sancionado e sugerir um aplicativo alternativo seguro para seu uso.

![]()

96 – A tela Tag as unsanctioned será aberta, clique em Save.

![]()

Observação: Repita as etapas 95 e 96 para todos os aplicativos que deseja marcar como unsanctioned.

97 – Como podemos observar os aplicativos foram cancelados.

![]()

98 – Vamos marcar o Facebook como unsanctioned e em seguida será executado o bloqueio do aplicativo no Microsoft Defender for Endpoint.

![]()

99 – Para os aplicativos que estão de acordo com as políticas de segurança da organização selecione sanctioned.

![]()

Observação: Alguns aplicativos já são marcardos como sanctioned por padrão.

100 – Faça login em uma máquina que está protegida pelo Mcirsoft Defender for Endpoint e tente executar o aplicativo do Facebook.

![]()

101 – Como podemos observar não foi painda possível executar o aplicativo graças a integração do Microsoft Defender for Cloud Apps e o Microsoft Defender for Endpoint.

![]()

Cloud app catalog

No Microsoft Defender for Cloud Apps já existe um catalogo com aplicativos por categoria onde podemos está bloqueando aplicativos.

102 – No portal do Microsoft Defender for Cloud Apps em Discover clique em Cloud app catalog.

![]()

103 – Na tela Cloud app catalog podemos habilitar os aplicativos como Sanctioned e Unsanctioned.

![]()

104 – Ainda na tela Cloud app catalog pesquise por Slack e selecione Unsanctioned.

![]()

105 – na tela Tag as unsanctioned clique em Save.

![]()

106 – Como podemos observar o aplicativo foi bloqueado na organização.

![]()

Carreira desenvolvida na área de tecnologia da informação, com ampla experiência em Cloud

Computing e Cloud Security.

Forte atuação em projetos de Cloud Security no Microsoft Azure e com tecnologias de

segurança do Microsoft 365.

Tenho Experiência em Microsoft Azure, Microsoft 365, AWS e Windows Server.

Sou Microsoft MVP na categoria Microsoft Azure, AWS Communit Builder Security & Identity e

MCT.