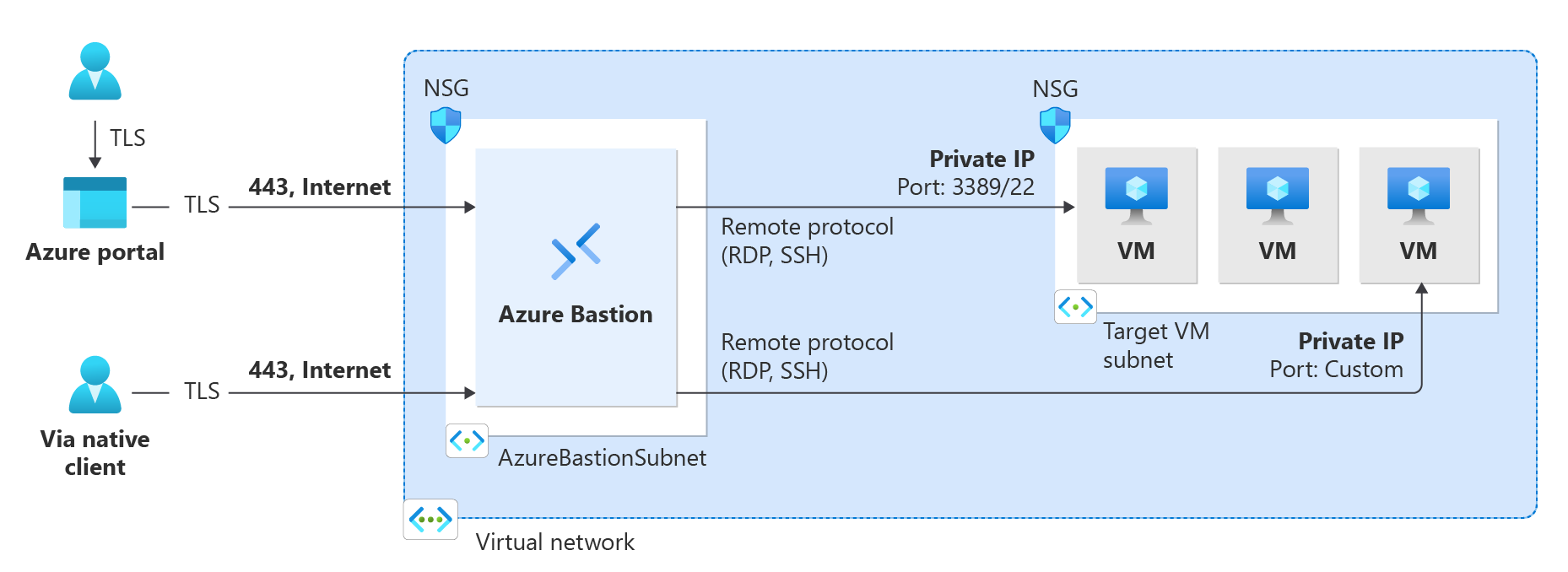

O Azure Bastion é um serviço implantado que permite que você se conecte a uma máquina virtual usando o navegador e o portal do Azure ou por meio do cliente nativo de SSH ou RDP já instalado em seu computador local. O serviço do Azure Bastion é um serviço PaaS totalmente gerenciado por plataforma que pode ser provisionado dentro de sua rede virtual. Fornece uma conectividade RDP/SSH segura e contínua para suas máquinas virtuais diretamente via TLS a partir do portal do Azure ou via cliente nativo. Ao se conectar por meio do Azure Bastion, suas máquinas virtuais não precisarão de um endereço IP público, nem de um agente e tampouco de um software cliente especial.

O Bastion fornece conectividade segura de RDP e SSH a todas as VMs na rede virtual em que ele é provisionado. O uso do Azure Bastion protege suas máquinas virtuais contra a exposição das portas RDP/SSH ao mundo externo, fornecendo acesso seguro usando o RDP/o SSH.

Principais benefícios

| Benefício | Descrição |

|---|---|

| RDP e SSH por meio do portal do Azure | Você pode obter acesso direto à sessão RDP e SSH no portal do Azure usando uma experiência perfeita de único clique. |

| Sessão remota sobre TLS e passagem de firewall para RDP/SSH | O Azure Bastion usa um cliente da web baseado em HTML5 que é transmitido automaticamente para seu dispositivo local. Sua sessão RDP/SSH é por TLS na porta 443. Isso permite que o tráfego percorra firewalls com mais segurança. O Bastion dá suporte ao TLS 1.2 e superior. Não há suporte para versões mais antigas do TLS. |

| Nenhum IP público de endereço é necessário na VM do Azure | O Azure Bastion abre a conexão RDP/SSH com a sua VM do Azure usando um IP privado de endereço na VM. Você não precisa de um IP público de endereço na sua máquina virtual. |

| Sem complicações no gerenciamento de NSGs (grupos de segurança de rede) | Você não precisa aplicar nenhum NSG na sub-rede do Azure Bastion. Como o Azure Bastion se conecta às suas máquinas virtuais por IP privado, você pode configurar seus NSGs para permitir somente o RDP/SSH do Azure Bastion. Isso acaba com o trabalho de gerenciar NSGs cada vez que você precisa se conectar com segurança às suas máquinas virtuais. Para obter mais informações sobre os NSGs, confira grupos de segurança de rede. |

| Não é necessário gerenciar um bastion host separado em uma VM | O Azure Bastion é um serviço PaaS de plataforma totalmente gerenciado do Azure que é protegido internamente para fornecer conectividade RDP/SSH segura. |

| Proteção contra a varredura de porta | Suas VMs são protegidas contra a verificação de porta por usuários não autorizados e mal-intencionados, pois você não precisa expô-las à Internet. |

| Proteção em um só lugar | O Azure Bastion reside no perímetro da sua rede virtual. Portanto, você não precisa se preocupar em proteger cada uma das VMs da rede virtual. |

| Protege contra explorações de dia zero. | A plataforma Azure oferece proteção contra explorações de dia zero, mantendo o Azure Bastion protegido e sempre atualizado para você. |

SKUs

O Azure Bastion tem dois SKUs disponíveis, o básico e o Standard. Para obter mais informações, incluindo como atualizar um SKU, confira o artigo Definições de configuração.

A tabela a seguir mostra os recursos e SKUs correspondentes.

| Recurso | SKU Básico | SKU Standard |

|---|---|---|

| Conectar-se a VMs de destino em redes virtuais emparelhadas | Sim | Sim |

| Acessar chaves privadas da VM do Linux no Azure Key Vault (AKV) | Sim | Sim |

| Conectar-se a uma VM do Linux usando SSH | Sim | Sim |

| Conectar-se a uma VM do Windows usando RDP | Sim | Sim |

| Autenticação do Kerberos | Sim | Sim |

| Saída de áudio VM | Sim | Sim |

| Link compartilhável | Não | Sim |

| Conectar-se a VMs usando um cliente nativo | Não | Sim |

| Conectar-se a VMs por meio de endereço IP | Não | Sim |

| Dimensionamento de host | Não | Sim |

| Especificar porta de entrada personalizada | Não | Sim |

| Conectar-se a uma VM do Linux usando RDP | Não | Sim |

| Conectar-se a uma VM do Windows usando SSH | Não | Sim |

| Carregar ou baixar arquivos | Não | Sim |

| Desabilitar copiar/colar (clientes baseados na Web) | Não | Sim |

Para maiores informações acesso o link abaixo:

https://learn.microsoft.com/pt-br/azure/bastion/bastion-overview

Passo a passo

Implantar o Azure Bastion

01 – Faça login no portal do Azure.

02 – Precisamos criar a subnet que será utilizado pelo Azure Bastion, abra o Azure Cloud Shell e execute o script para criar a virtual network e subnet do Azure Bastion.

# Variáveis

$RG = “RG-Bastion”

$Vnetname = “Vnet-Bastion”

$Subnetname = “AzureBastionSubnet”

$location = “EastUS”

$Prefixvnet = “172.16.0.0/24”

$Prefixsubnet = “172.16.0.0/26”

# Criar o Resource Group

New-AzResourceGroup -Name $RG -Location $location

# Criar a subnet

$subnet = New-AzVirtualNetworkSubnetConfig -Name $Subnetname -AddressPrefix $Prefixsubnet

# Criar a virtual Network

New-AzVirtualNetwork -ResourceGroupName $RG -Location $location -Name $Vnetname -AddressPrefix $Prefixvnet -Subnet $subnet

# Exibir todas as virtual network criadas por nome

Get-AzVirtualNetwork |select Name

![]()

03 – No portal pesquise por virtual network.

![]()

Observe que a Vnet-Bastion foi criada com sucesso.

![]()

04 – No portal pesquise por Bastions.

![]()

05 – Na tela Bastions clique em + Create.

![]()

06 – Na tela de criação do Azure Bastion em Project details selecione a subscription e resource group “RG-Bastion”.

![]()

Em Instance details selecione um nome para o Bastion “Bastion-VMs” em seguida selecione a Região que deseja criar o recurso, para a opção Tier vamos utilizar o Standard, em Instance count vamos utilizar o valor padrão 2.

![]()

Em Configure virtual networks, selecione a virtual network “Vnet-Bastion” automaticamente a subnet AzureBastionSubnet será selecionada.

![]()

Em Public IP address deixe selecionado a opção Create new, em Public IP address name digite um nome para o IP Publico do Bastion, em seguida clique em Review + create.

![]()

07 – Na tela Review + create clique em Create.

![]()

08 – Como podemos observar o Azure Bastion foi criado.

![]()

Criar a VM

Vamos criar a máquina virtual que será acessada utilizando o Azure Bastion.

09 – No portal pesquise por Virtual Network.

![]()

10 – Em virtual network clique em + create.

![]()

11 – Na tela create virtual network selecione a subscription e Resource group, em Name digite um nome para o recurso em seguida selecione a região e clique em Next: IP Addressess.

![]()

12 – Na tela IPv4 Addresses em IPv4 address space digite o endereço IP da rede “192.168.1.0/24” em seguida clique em + Add subnet.

![]()

Na tela Add subnet em subnet name digite um nome para a subnet “subnet-prd”, em Subnet address range adicione o endereço IP da subnet “192.168.1.0/24” em seguida clique em Add.

![]()

Em seguida clique em Review + create.

![]()

13 – Na tela Review + create clique em Create.

14 – Como podemos observar a virtual network foi criada.

![]() 15 – No portal pesquise por Network Security Groups.

15 – No portal pesquise por Network Security Groups.

![]()

16 – Na tela Network security groups clique em + Create.

![]()

17 – Em Basics selecione a assinatura e grupo de recursos, em Instance details selecione um nome para o NSG “NSG-PRD” em Region selecione a região que deseja criar o recurso em seguida clique em Review + create.

![]()

18 – Na tela Review + create clique em Create.

![]()

19 – Como podemos observar o Network Security Group foi criado, clique em Go to resource.

![]()

20 – No NSG-PRD em Settings clique em Subnets.

![]()

21 – Na tela NSG | Subnets clique em + Associate, em Associate subnet selecione a vnet-prd e subnet-prd em seguida clique em OK.

![]()

22 – Como podemos observar a virtual network e subnet foram adicionadas.

![]()

23 – No portal pesquise por Virtual Machines.

![]()

24 – Na tela Virtual machines clique em + create e selecione Azure virtual machine.

![]()

25 – Em Basics para a opção Project details selecione a assinatura e grupo de recursos, em Instance details digite um nome para a máquina virtual “VM-PRD” em Region selecione East US, para a opção Availability options selecione “No infrastructure redundancy required”

![]()

Em Image selecione Windows Server 2019 Datacenter, em Size vamos utilizar Standard_D4s_v3, para a opção Administrator account vamos criar a conta de administrador local da máquian virtual.

![]()

Deixe as demais configurações como padrão, em seguida clique em Next: Disks.

![]()

26 – Na tela Disks em OS disk selecione Standard SSD, em seguida clique em Next: Networking.

![]()

27 – Na tela Networking em Virtual network selecione a vnet “vnet-prd” em NIC network security group observe que o NSG já está associado a subnet, clique em Next: Management.

![]()

28 – Na tela Management desmarque a opção Enable auto-shutdown, em seguida clique em Next: Monitoring.

![]()

29 – Em Monitoring para a opção Diagnostics clique em Disable, em seguida clique em Next: Advanced.

![]()

32 – Como podemos observar a máquina virtual foi criada.

![]()

Configurar o NSG

Precisamos liberar no NSG a rede do Azure Bastion “172.16.0.0/26” para rede onde estão as máquinas virtuais “192.168.1.0/24” para acessar o RDP (3389 ) e SSH (22).

Origem: 172.16.0.0/26

Destino: 192.168.1.0/24

Portas de Destino: 3389, 22

33 – No portal pesquise por Network Security Groups.

![]()

34 – Na tela Network security groups selecione o nsg “NSG-PRD”.

![]()

35 – Na tela NSG-PRD clique em Inbound security rules.

![]()

36 – Na tela Inbound security rules clique em + Add.

![]()

37 – Na tela Add inbound security rule em source selecione IP Address em Source IP addressess/CIDR ranges digite o endereço da subnet do Azure Bastion “172.16.0.0/26”, em Destination selecione IP Address em Destination IP addressess/CIDR ranges digite o endereço da subnet onde estão as máquinas virtuais “192.168.1.0/24”, em Service deixe selecionado a opção Custom, em Destination port ranges adicione as portas 3389 (RDP) e 22 (SSH), em Protocol selecione TCP.

![]()

Em Priority digite o valor de acordo com a sua necessidade em nosso exemplo vamos utilizar o valor 500, em Name digite um nome para a regra “Allow_Bastion” em seguida clique em Add.

![]()

38 – Como podemos observar a regra foi criada.

![]()

Configurar o Virtual network peering

![]()

As opções Remote virtual network correspondem a vnet-prd, em Peering link name digite um nome “Peering_vnet-prd-Vnet-Bastion”, em Virtual network selecione a vnet “vnet-prd” em seguida clique em Add.

![]()

44 – Como podemos observar o Peering foi criado nas vnets Vnet-Bastion e vnet-prd.

![]()

![]()

Conectar-se a uma VM usando o Bastion

45 – Selecione a máquina virtual que deseja conectar, em seguida clique em Connect.

![]()

46 – Na tela Connect selecione Bastion, em Baastion selecione Use Bastion.

![]()

47 – Na tela Bastion digite o usuário e senha da máquina em seguida clique em Connect.

![]()

48 – Observe que conseguimos conectar no servidor utilizando o Azure bastion.

![]()

Comente suas sugestões e observações!

Forte abraço, obrigado e até o próximo post.

Me siga nas redes sociais:

https://lnkd.in/enx4eSV

Carreira desenvolvida na área de tecnologia da informação, com ampla experiência em Cloud

Computing e Cloud Security.

Forte atuação em projetos de Cloud Security no Microsoft Azure e com tecnologias de

segurança do Microsoft 365.

Tenho Experiência em Microsoft Azure, Microsoft 365, AWS e Windows Server.

Sou Microsoft MVP na categoria Microsoft Azure, AWS Communit Builder Security & Identity e

MCT.