Ataques de DDoS (negação de serviço distribuído) são uma das maiores preocupações de disponibilidade e de segurança enfrentadas pelos clientes que estão migrando seus aplicativos para a nuvem. Um ataque de DDoS tenta esgotar os recursos de um aplicativo, fazendo com que o aplicativo fique indisponível para usuários legítimos. Ataques de DDoS podem ser direcionadas a qualquer ponto de extremidade publicamente acessível pela Internet.

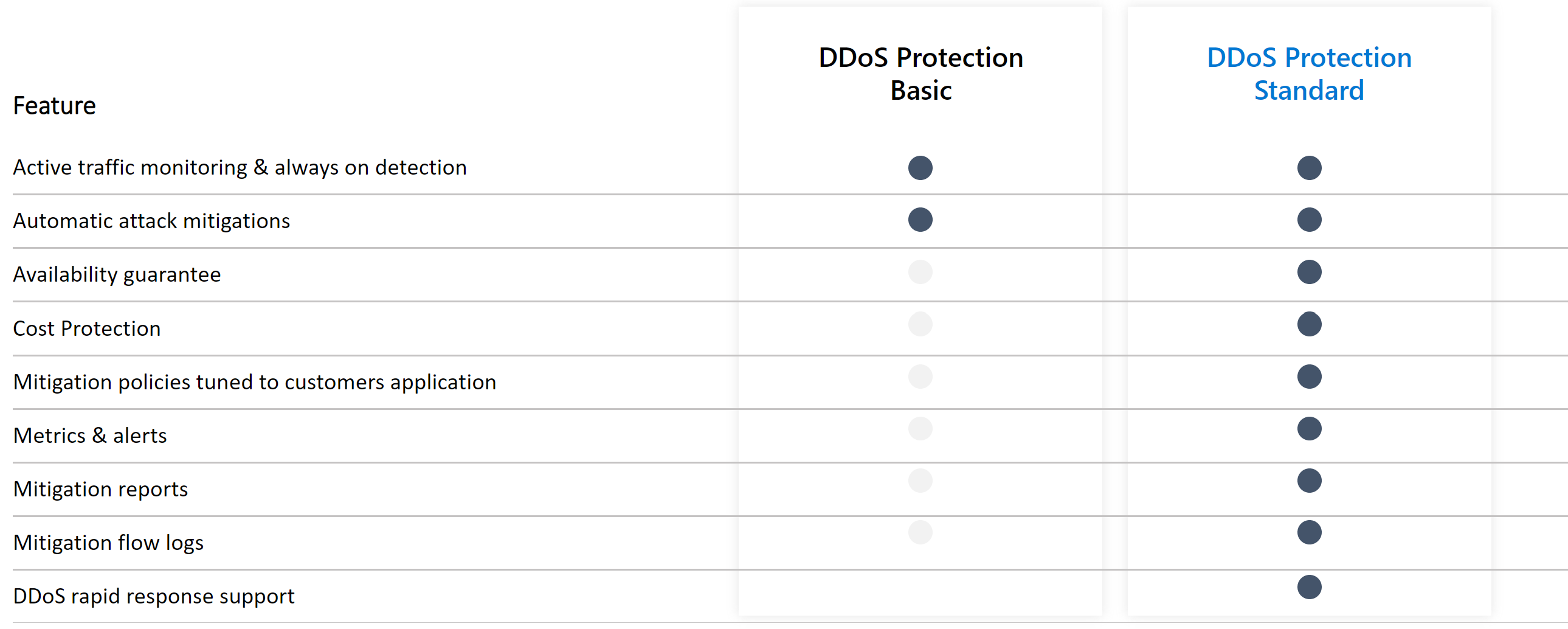

Cada propriedade no Azure é protegida pela Proteção DDoS (Plano Básico) de infraestrutura do Azure sem custo adicional. A escala e a capacidade da rede implantada globalmente do Azure fornecem defesa contra ataques de camada de rede comum por meio de monitoramento de tráfego sempre ativo e mitigação em tempo real. A Proteção contra DDoS Básica não exige nenhuma alteração de aplicativo ou de configuração do usuário. A Proteção contra DDoS Básica ajuda a proteger todos os serviços do Azure, incluindo serviços PaaS, como o DNS do Azure.

A Proteção contra DDoS do Azure Standard, combinada com as práticas recomendadas de design de aplicativos, oferece recursos aprimorados de mitigação de DDoS para a defesa contra ataques de DDoS. Ajusta-se automaticamente para proteger os recursos específicos do Azure em uma rede virtual. É muito simples habilitar a proteção em qualquer rede virtual nova ou existente, e ela não exige nenhum aplicativo ou alterações de recursos. Ela tem várias vantagens em comparação com o serviço básico, incluindo registro em log, alertas e telemetria.

A Proteção contra DDoS não armazena dados do cliente.

Recursos

- Integração de plataforma nativa: nativamente integrado ao Azure. Inclui a configuração por meio do Portal do Azure. A Proteção contra DDoS Standard compreende seus recursos e a respectiva configuração.

- Proteção imediata: a configuração simplificada protege imediatamente todos os recursos em uma rede virtual assim que a Proteção contra DDoS Standard é habilitada. Nenhuma definição ou intervenção do usuário é necessária.

- Monitoramento de tráfego Always On: os padrões de tráfego do aplicativo são monitorados 24 horas por dia, 7 dias por semana, procurando indicadores de ataques de DDoS. A Proteção contra DDoS Standard atenua o ataque de maneira instantânea e automática, assim que ele é detectado.

- Ajuste adaptável: a criação de perfil de tráfego inteligente aprende sobre o tráfego do seu aplicativo ao longo do tempo e seleciona e atualiza o perfil que é o mais adequado para seu serviço. O perfil se ajusta conforme o tráfego é alterado ao longo do tempo.

- Proteção multicamada: quando implantada com um WAF (firewall do aplicativo Web), a Proteção contra DDoS Standard protege na camada de rede (Camada 3 e 4, oferecida pelo Proteção contra DDoS do Azure Standard) e na camada de aplicativo (Camada 7, oferecida por um WAF). As ofertas WAF incluem o SKU WAF do Gateway de Aplicativo do Azure, bem como as ofertas de firewall de aplicativo Web de terceiros disponíveis no Azure Marketplace.

- Escala de mitigação ampla: mais de 60 tipos de ataques diferentes podem ser atenuados, com capacidade global, para proteger contra os maiores ataques de DDoS conhecidos.

- Análise de ataque: obtenha relatórios detalhados em incrementos de cinco minutos durante um ataque, além de um resumo completo após o término dele. Transmita logs do fluxo de mitigação por streaming para o Microsoft Sentinel ou um sistema de SIEM (gerenciamento de informações e eventos de segurança) offline para monitoramento quase em tempo real durante um ataque.

- Métricas de ataque: métricas resumidas de cada ataque são acessíveis por meio do Azure Monitor.

- Alerta de ataque: alertas podem ser configurados no início, durante e após a interrupção de um ataque, usando métricas de ataque internas. Os alertas integram-se ao software operacional, como logs do Microsoft Azure Monitor, Splunk, Armazenamento do Microsoft Azure, Email e o Portal do Azure.

- Resposta Rápida contra DDoS: entre em contato com a equipe de DRR (Resposta Rápida da Proteção contra DDoS) para ajuda na investigação e na análise de ataques. Para saber mais, veja Resposta Rápida de DDoS.

- Garantia de custo: receba crédito de serviço de transferência de dados e expansão de aplicativo para custos de recursos incorridos como resultado de ataques DDoS documentados.

Preços

Os planos da Proteção contra DDoS são uma mensalidade fixa de US$ 2.944, que abrange até 100 endereços IP públicos. Cada recurso adicional custa US$ 30 por mês.

Em um tenant, um único plano de proteção contra DDoS pode ser usado em várias assinaturas, portanto, não é necessário criar mais de um plano de proteção contra DDoS.

Para saber mais sobre Proteção contra DDoS do Azure Standard, veja Preços da Proteção contra DDoS do Azure de preço Standard.

Passo a Passo

Para quem já experimentou um ataque de negação de serviço distribuído (DDoS), agora está claro que mitigações bem sucedidas exigem a tecnologia de mitigação certa, excelentes processos e procedimentos e pessoal de segurança bem treinado.

Embora os provedores de nuvem permitam uma variedade de opções para criar aplicativos econômicos, seguros, escaláveis e de alta disposição, as empresas têm sua responsabilidade compartilhada de garantir que os controles de proteção DDoS estejam no local e configurados adequadamente.

Este post no blog passa por um cenário para mostrar como as organizações podem usar os testes DDoS para perceber os benefícios completos do serviço Microsoft Azure DDoS Protection Standard, sem os riscos de custos e efeitos desnecessários da má experiência do usuário.

O objetivo deste exercício DDoS é usar a solução de teste BreakingPoint Cloud da Keysight para entender como o serviço Microsoft Azure DDoS Protection Standard defende seus recursos do Azure analisando a telemetria fornecida pelo Azure Monitor Service.

Visão geral do cenário

Use o BreakingPoint Cloud para simular um DDoS direcionado a um endereço IP público em sua infraestrutura do Azure — 400 Mbps TCP SYN Flood, 10 minutos de duração. O alvo DDoS (10.42.132.252, porta 80) é um recurso máquina virtual com IIS que recebe conexões dentro de sua rede virtual Azure.

Analisaremos as seguintes métricas do Azure fornecidas pelo serviço Microsoft Azure Monitor:

- Under DDoS Attack

- Inbound TCP Packets DDoS

- Inbound TCP Packets Dropped DDoS

- Inbound TCP Packets Forwarded DDoS

Cenário existente:

Windows Server 2019 com a feature IIS habilitada.

![]()

NSG permitindo o acesso a porta 80 de qualquer origem.

![]()

01 – No portal do Azure selecione a Virtual Network que deseja habilitar o Azure DDoS.

![]()

02 – Após selecionar a Virtual Network em Settings clique em DDoS protecion.

![]()

03 – Na tela vnet-ddos | DDoS protection para a opção DDoS Protecion Standard clique em Enable, em seguida clique em Create a DDoS protection plan.

![]()

04 – Na tela Create a DDoS protection plan selecione a assinatura, grupo de recurso, nome para o recurso e região, em seguida clique em Review + create.

![]()

05 – Na tela Reiew + create clique em Create.

![]()

06 – Como podemos observar o recurso foi provisionado.

![]()

07 – No portal do Azure pesquise por DDoS Protection plans.

![]()

08 – Na tela DDos protection plans selecione o “DDoS-Jadson_Alves”.

![]()

09 – Na tela do DDoS-Jadson_Alves clique em Proteced resources.

![]()

10 – Na tela Protected resources percebam que temos diferentes categorias, todos os recursos que tem um endereço IP público que forem associados a Virtual network “vnet-ddos” serão adicionados nas respectivas categorias.

![]()

11 – De volta a tela da Virtual Network “vnet-ddos” em Settings clique em DDoS Protection, na tela vnet-ddos | DDoS protection em DDoS Protection standar selecione Enable, para a opção DDoS protection plan selecione o plano que criamos “DDoS-Jadson_Alves” em seguida clique em Save.

![]()

08 – Como podemos observar habilitamos o DDoS Standard para a Virtual Network.

![]()

Habilitar Diagnostics settings

Para cada recurso que está na vnet que habilitamos o DDoS que tenha um endereço IP público temos configurar o envio de logs e métricas para o Log Analytics Workspace.

Para maiores informações acesse o link abaixo:

09 – No portal do Azure pesquise por Virtual Machines.

![]()

10 – Na tela Virtual machines selecione a máquina virtual “VM-IIS”.

![]()

11 – Na tela VM-IIS clique em Public IP address.

![]()

12 – Na tela VM-IIS-IP | Configuration em Monitoring clique em Diagnostic settings.

![]()

13 – Na tela VM-IIS-ip | Diagnostic settings clique em + Add diagnostic setting.

![]()

14 – Na tela Diagnostic setting digite um nome, em Categories selecione DDoSProtectionNotifications, DDoSMitigationFlowLogs e DDoSMitigationReports, para a opção Metrics selecione AllMetrics, em Destination details podemos enviar os logs para um Log Analytics workspace, storage account, event hub e partner solution, selecione Send to Log Analytics workspace, selecione o Log Analytics workspace que deseja e clique em Save.

![]()

Criar Alerta

Vamos configurar alertas para o recurso, caso acontece um determinado evento seremos notificados por email.

15 – No portal do Azure pesquise por DDos protection plans, selecione o plano, em Monitoring clique em Alerts.

![]()

16 – Na tela Alerts clique em + Create e selecione Alert rule.

![]()

17 – Na tela Select a signal temos algumas condições para acionar o alerta, selecione All Administartive operations.

![]()

18 – Em seguida selecione o Chart period, Event Level, Status e clique em Next: Actions.

![]()

19 – Na tela Actions clique em + Create action group.

![]()

20 – A tela Create an action group será aberta, selecione a assinatura, grupo de recursos, em Instance details selecione o Action group name e Display Name, em seguida clique em Next: Notification.

![]()

21 – Na tela Notifications em notification type selecione Email/SMS message/Push/Voice, observe que a tela Email/SMS message/Push/Voice será aberta, selecione a opção Email, o ideal é adicionar o endereço email de um grupo para que todos do grupo recebam a notificação, digite o email que deseja e clique em OK.

![]()

22 – Ainda na tela Notifications em Name digite um nome para a notificação, em seguida clique em Next: Actions.

![]()

23 – Na tela Action não vamos configurar ações, clique em Review + create.

![]()

24 – Na tela Review + create podemos simular o envio de email para o endereço de email que configuramos, clique em Create.

![]()

25 – De volta a tela Actions clique em Nextt: Details.

![]()

26 – Na tela Details selecione um nome para a regra e clique em Review + create.

![]()

27 – Na tela Review + create clique em create.

![]()

28 – Na tela Alerts clique em Manage alert rules (1).

![]()

29 – Como podemos observar temos nossa regra foi criada.

![]()

Simulando ataque DDoS

Vamos utilizar o BreakingPoint Cloud para simular um DDoS direcionado ao endereço IP público ”

20.127.70.73″ do servidor “VM-IIS” que executa o IIS na porta 80, vamos utilizar o ataque 400 Mbps TCP SYN Flood com duração de 10 minutos.

BreakingPoint Cloud

O BreakingPoint Cloud da Ixia para o Microsoft Azure ajuda as organizações que migram para o Microsoft Azure a adotar uma abordagem proativa para sua segurança na nuvem. Com esta solução, você pode modelar com segurança ataques de negação de serviço distribuído (DDoS) em um ambiente seguro e controlado. Agora você pode entender melhor como funciona o serviço de proteção Microsoft DDoS, provar a ativação adequada do serviço, acelerar as auditorias de conformidade do DDoS, treinar suas equipes de segurança e otimizar processos e procedimentos de segurança para acelerar o tempo de resposta a incidentes.

30 – Acesse o site BreakingPoint Cloud, caso não tenha uma conta será necessário criar.

https://breakingpoint.cloud/login

![]()

31 – Após efetuar login no site Brealink Point Cloud, na tela DDoS TEST CONFIGURATION, em Target IP Address digite o IP público do servidor “VM-IIS” 20.127.70.73 em Port Number digite o número da porta que vamos executar o ataque, em nosso exemplo vamos utilizar a porta 80, em DDoS Profile selecione TCP SYN Flood, para a opção Teste Size selecione 100k pps, 50 Mbps and 4 source IPs, em Test Duration selecione 10 Minutes e clique em START TESTE.

![]()

32 – Ao tentar sua primeira execução de teste, o BreakingPoint Cloud valida que o endereço IP de destino reside na sua assinatura do Azure. Ele faz isso solicitando que você forneça o ID da assinatura do Azure onde o endereço IP de destino está localizado, adicione o subscription ID e clique em ADD SUBSCRIPTION.

![]()

Para visualizar o Subscription ID no portal do Azure pesquise por subscription, em seguida selecione a assinatura que deseja, em Overview podemos observar o Subscription ID.

![]()

Observação: Esta etapa não será necessária para seus testes subsequentes. Você pode adicionar várias assinaturas de destino se você planeja testar a proteção DDoS de recursos em várias assinaturas do Azure.

33 – Será necessário autorizar o aplicativo na subscription, faça login com uma conta como direitos administrativos e clique em Aceitar.

![]()

34 – De volta a tela Azure Subscriptions clique em Close.

![]()

35 – De volta a tela DDoS TET CONFIGURATION em Target IP Address digite o IP público do servidor “VM-IIS” 20.127.70.73, em Port Number digite o número da porta que vamos executar o ataque, em nosso exemplo vamos utilizar a porta 80, em DDoS Profile selecione TCP SYN Flood, para a opção Teste Size selecione 100k pps, 500 Mbps and 4 source IPs, em Test Duration selecione 10 Minutes e clique em START TESTE.

![]()

36 – O painel do BreakingPoint Cloud fornece insights rápidos sobre o volume de simulação DDoS tentado usando quadros/seg, throughput (Mbps) e os quadros totais enviados. Além disso, os dados de saída transmitidos durante o teste também são fornecidos em megabytes (MB).

![]()

37 – Como podemos observar o teste foi executado com sucesso.

![]()

Analisar como o serviço Azure DDoS Protection Standard defendeu sua rede

Durante um ataque DDoS, o serviço Azure Monitor da Microsoft fornece várias métricas-chave para ajudá-lo a entender quando você está sob ataque e quão eficaz é a mitigação do DDoS. Essas métricas podem ser usadas para criar regras de alerta personalizadas. O registro pode ser agregado a um SIEM (Security Information and Event Management, gerenciamento de eventos) ou arquivado no Azure Storage para análise avançada através da interface Azure Monitor Diagnostics.

38 – No portal do Azure pesquise por Monitor.

![]()

39 – Na tela Monitor clique em Metrics.

![]()

40 – Use o serviço Azure Monitor para exibir as métricas DDoS específicas dos recursos do Azure protegidos. Dentro de poucos minutos após a detecção de ataque, a métrica do Monitor Azure ‘Under DDoS Attack or not’ muda para ‘1’, confirmando que um DDoS está em andamento, se o valor do ‘Under DDoS Attack or not’ estiver como 0 quer dizer que não estamos sofrendo nenhum ataque DDoS.

Na tela Monitor, clique em Metrics, em scope selecione o IP Publico da VM-IIS, em MEtric Namespace selecione Public IP address stand para a opção Metric selecione Under DDoS attack or not, como podemos observar recebemos um ataque DDoS no servidor VM-IIS.

![]()

41 – Podemos ver a quantidade de bits que recebemos do ataque DDoS, em metricas mantenha a opção de scope e Metric Namespace, em Metric selecione Inbound bytes DDoS.

![]()

42 – Também podemos ver quantos MB/s que foram dropados no ambiente, em Metric selecione Inbound bytes dropped.

![]()

43 – Também podemos visualizar a quantidade de drops que ocorreram através de TCP.

![]()

44 – Também podemos verificar quantos pacotes foram encaminhados para aplicação, selecione Inbound bytes forward DDoS.

![]()

Logs de proteção DDoS no Log Analytics Workspace

45 – No portal do Azure pesquise por Log Analytics Workspaces.

![]()

46 – Na tela Log Analytics workspace selecione o “loganalyticsteste”.

![]()

47 – Na tela do log Analytics em General clique em Logs.

![]()

Logs de DDoSProtectionNotifications

48 – Execute a query abaixo para visualizar todas as notificações do DDos Protection.

AzureDiagnostics

| where Category == “DDoSProtectionNotifications”

Como podemos observar temos algumas notificações do DDos Protection.

![]()

49 – Vamos analisar as notificações disponíveis, em Display time selecione Local time, em seguida selecione a notificação, atente-se a opção Message [MITIGATION STOPPED] Stop DDoS mitigation for 20.127.70.73. Inbound traffic is below threshold, o DDoS Standard sabe que recebeu o ataque, iniciou a mitigação e começou a tratar os pacotes mal intencionados.

![]()

50 – Foi caracterizado como um ataque DDoS naquele momento, o Azure DDoS Standard verificou os pacotes e depois que acabou o ataque a mitigação é finalizado, atente-se a opção [MITIGATION STOPPED] Stop DDoS mitigation for 20.127.70.73. Inbound traffic is below threshold.

![]()

DDoSMitigationFlowLogs

51 – Execute a query abaixo para visualizar todos os IPs de origem do ataque DDoS.

AzureDiagnostics

| where Category == “DDoSMitigationFlowLogs”

Como podemos observar temos algumas notificações do DDos Protection.

![]()

52 – Vamos analisar as notificações disponíveis, em Display time selecione Local time, em seguida selecione a notificação, observe que temos a informação de IP de origem do ataque DDoS “52.235.61.142”, porta de origem do ataque “29914”, o IP de destino do ataque “20.127.70.73 e a porta de destino do ataque “80”.

![]()

DDoSMitigationReports

52 – Execute a query abaixo para visualizar todos os IPs de origem do ataque DDoS.

AzureDiagnostics

| where Category == “DDoSMitigationReports”

Como podemos observar temos algumas notificações do DDos Protection.

![]()

53 – Para a opção DDoSMitigationReportspodemos verificar algumas informações importantes como, MitigationPeriodStart e MitigationPeriodEnd, AttackVectors, Protocol, TopSourceCountries.

![]()

![]()

Comente suas sugestões e observações!

Forte abraço, obrigado e até o próximo post.

Carreira desenvolvida na área de tecnologia da informação, com ampla experiência em Cloud

Computing e Cloud Security.

Forte atuação em projetos de Cloud Security no Microsoft Azure e com tecnologias de

segurança do Microsoft 365.

Tenho Experiência em Microsoft Azure, Microsoft 365, AWS e Windows Server.

Sou Microsoft MVP na categoria Microsoft Azure, AWS Communit Builder Security & Identity e

MCT.